TeamViewer, yeni fidye yazılımı saldırılarında ağları ihlal etmek için kötüye kullanıldı

Fidye yazılımı aktörleri, kuruluşun uç noktalarına ilk erişim sağlamak ve sızdırılan LockBit fidye yazılımı oluşturucusunu temel alan şifreleyicileri dağıtmak için yine TeamViewer’ı kullanıyor.

TeamViewer, basitliği ve yetenekleri nedeniyle değer verilen, kurumsal dünyada yaygın olarak kullanılan meşru bir uzaktan erişim aracıdır.

Ne yazık ki bu araç aynı zamanda dolandırıcılar ve hatta onu uzak masaüstlerine erişim sağlamak, kötü amaçlı dosyaları engellenmeden bırakmak ve yürütmek için kullanan fidye yazılımı aktörleri tarafından da seviliyor.

Benzer bir vaka ilk olarak Mart 2016’da, çok sayıda kurbanın BleepingComputer forumlarında, cihazlarının Sürpriz fidye yazılımıyla dosyaları şifrelemek için TeamViewer kullanılarak ihlal edildiğini doğruladığı zaman rapor edildi .

O zamanlar TeamViewer’ın yetkisiz erişimle ilgili açıklaması kimlik bilgilerinin doldurulmasıydı; bu, saldırganların yazılımdaki sıfır gün güvenlik açığından yararlanmadıkları, bunun yerine kullanıcıların sızdırılan kimlik bilgilerini kullandıkları anlamına geliyordu.

O zamanki yazılım satıcısı , “TeamViewer yaygın bir yazılım olduğundan, birçok çevrimiçi suçlu, aynı kimlik bilgilerine sahip karşılık gelen bir TeamViewer hesabı olup olmadığını öğrenmek için ele geçirilen hesapların verileriyle oturum açmaya çalışıyor” dedi .

“Eğer durum böyleyse, kötü amaçlı yazılım veya fidye yazılımı yüklemek için atanmış tüm cihazlara erişme olasılıkları yüksektir.”

Yine Hedefte TeamViewer var

Huntress’in yeni bir raporu, siber suçluların bu eski teknikleri terk etmediğini, fidye yazılımını denemek ve dağıtmak için TeamViewer aracılığıyla cihazları ele geçirmeye devam ettiğini gösteriyor.

Analiz edilen günlük dosyaları (connections_incoming.txt), her iki durumda da aynı kaynaktan gelen bağlantıları gösterdi; bu da ortak bir saldırganın varlığına işaret ediyordu.

Huntress, güvenliği ihlal edilen ilk uç noktada, günlüklerde çalışanların birden fazla erişime sahip olduğunu gördü; bu da yazılımın personel tarafından meşru idari görevler için aktif olarak kullanıldığını gösteriyor.

Huntress tarafından görülen ve 2018’den bu yana çalışan ikinci uç noktada, son üç aydır günlüklerde herhangi bir etkinlik yoktu, bu da daha az sıklıkta izlendiğini gösteriyor ve muhtemelen saldırganlar için daha çekici hale geliyor.

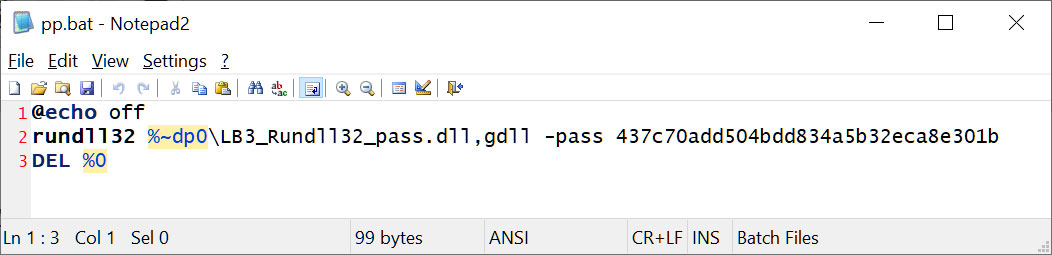

Her iki durumda da saldırganlar, masaüstüne yerleştirilen ve rundll32.exe komutu aracılığıyla bir DLL dosyasını (yük) çalıştıran bir DOS toplu iş dosyasını (PP.bat) kullanarak fidye yazılımı yükünü dağıtmaya çalıştı.

Kaynak: BleepingComputer

İlk uç noktaya yapılan saldırı başarılı oldu ancak kontrol altına alındı. İkincisi, antivirüs ürünü çabayı durdurdu ve tekrarlanan veri yükleme denemelerinin başarısızlıkla sonuçlanmasına neden oldu.

Huntress, saldırıları kesin olarak bilinen herhangi bir fidye yazılımı çetesiyle ilişkilendiremese de, bunun sızdırılmış bir LockBit Black oluşturucusu kullanılarak oluşturulan LockBit şifreleyicilerine benzer olduğunu belirtiyor.

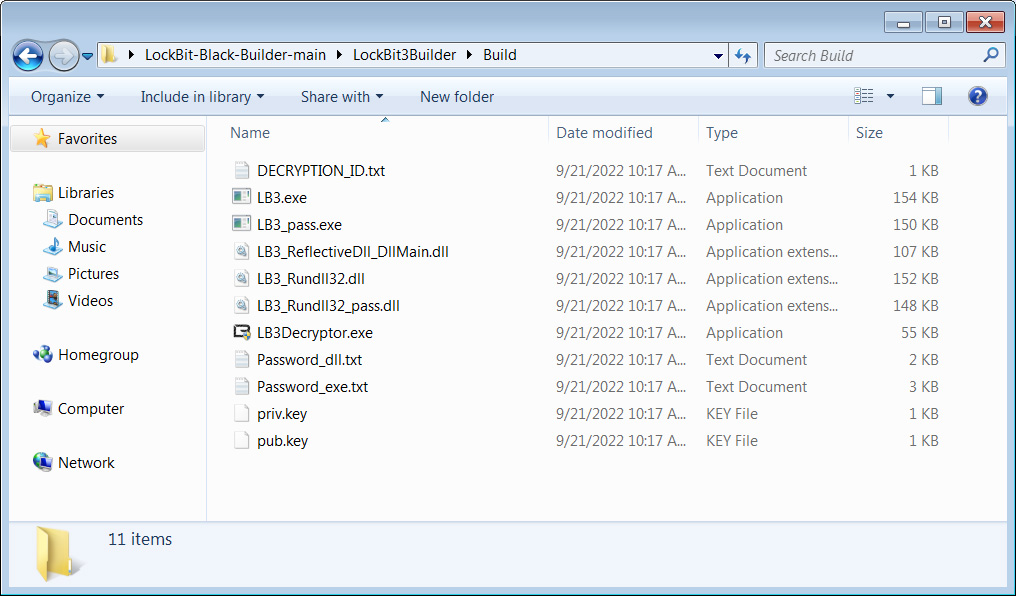

2022’de LockBit 3.0’ın fidye yazılımı oluşturucusu sızdırıldı ve Bl00dy ve Buhti çeteleri bu oluşturucuyu kullanarak hızla kendi kampanyalarını başlattı.

Sızan oluşturucu, yürütülebilir bir dosya, bir DLL dosyası ve düzgün bir şekilde başlatılması için parola gerektiren şifrelenmiş bir DLL dahil olmak üzere şifreleyicinin farklı sürümlerini oluşturmanıza olanak tanır.

Kaynak: BleepingComputer

Huntress tarafından sağlanan IOC’lere göre TeamViewer üzerinden yapılan saldırılarda parola korumalı LockBit 3 DLL kullanılıyor gibi görünüyor.

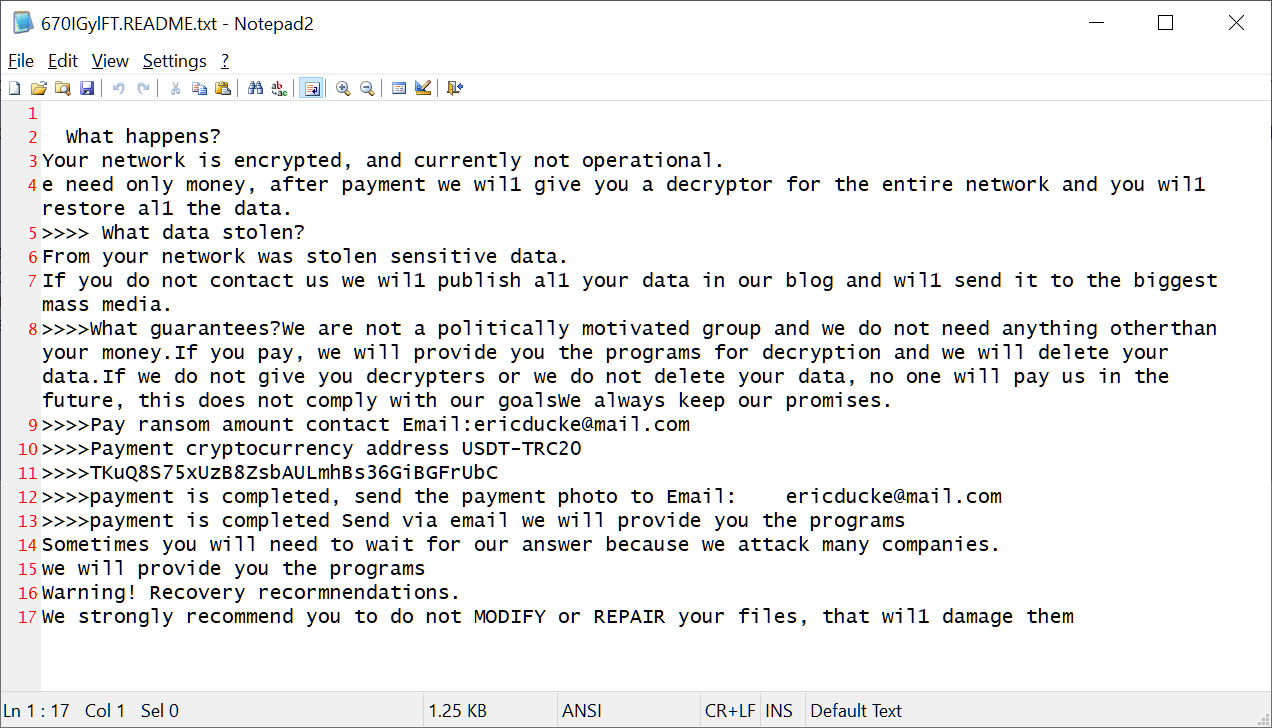

BleepingComputer, Huntress tarafından görülen spesifik örneği bulamasa da, geçen hafta VirusTotal’a yüklenen farklı bir örnek bulduk.

Bu örneğin LockBit Black olduğu belirlendi ancak standart LockBit 3.0 fidye yazılımı notunu kullanmıyor; bu da bunun, sızdırılan oluşturucuyu kullanan başka bir fidye yazılımı çetesi tarafından oluşturulduğunu gösteriyor.

Kaynak: BleepingComputer

Tehdit aktörlerinin TeamViewer örneklerinin kontrolünü artık nasıl ele geçirdiği belirsiz olsa da şirket, saldırılar ve kurulumların güvenliğinin sağlanması konusunda BleepingComputer ile aşağıdaki açıklamayı paylaştı.

“TeamViewer olarak platformumuzun güvenliğini ve bütünlüğünü son derece ciddiye alıyoruz ve yazılımımızın her türlü kötü niyetli kullanımını kesin olarak kınıyoruz.

Analizimiz çoğu yetkisiz erişim örneğinin TeamViewer’ın varsayılan güvenlik ayarlarının zayıflamasını içerdiğini göstermektedir. Bu genellikle, yalnızca ürünümüzün eski bir sürümünün kullanılmasıyla mümkün olan, kolayca tahmin edilebilecek şifrelerin kullanımını içerir. Karmaşık şifreler kullanmak, iki faktörlü kimlik doğrulama, izin verilenler listeleri ve en son yazılım sürümlerine düzenli güncellemeler yapmak gibi güçlü güvenlik uygulamalarını sürdürmenin önemini sürekli vurguluyoruz. Bu adımlar yetkisiz erişime karşı koruma sağlamak açısından kritik öneme sahiptir.

Kullanıcılarımızı güvenli operasyonları sürdürme konusunda daha fazla desteklemek için, güvenli gözetimsiz erişime yönelik bir dizi en iyi uygulamayı yayınladık; bunlara [ Güvenli katılımsız erişim için en iyi uygulamalar – TeamViewer Desteği ] bölümünden ulaşabilirsiniz . Güvenlik durumlarını geliştirmek için tüm kullanıcılarımızı bu yönergelere uymaya şiddetle teşvik ediyoruz.”